Буквенно-цифровой код

Содержание:

- Современная криптография

- 5 интересных систем шифрования. Разгадайте секретные слова | Конкурсы и тесты

- Как включить экранную клавиатуру

- Шифрование цифр и знаков препинания

- Пример работы

- Почему этот шифр невзламываемый

- Режимы работы шифров

- Нумерологическая таблица: числовое значение букв

- Функция chr()

- Генерация паролей и способы запоминания.

- Минусы шифра Вернама

- Что делать, если клавиатура печатает цифры, а не буквы?

- Нумерологический код вашего имени: как высчитать и расшифровать

- Алгоритм шифрования ADFGX

- Почему шифрование слабое?

Современная криптография

Для современной криптографии характерно использование открытых алгоритмов шифрования, предполагающих использование вычислительных средств. Известно более десятка проверенных алгоритмов шифрования, которые при использовании ключа достаточной длины и корректной реализации алгоритма криптографически стойки. Распространённые алгоритмы:

- симметричные DES, AES, ГОСТ 28147-89, Camellia, Twofish, Blowfish, IDEA, RC4 и др.;

- асимметричные RSA и Elgamal (Эль-Гамаль );

- хеш-функций MD4, MD5, MD6, SHA-1, SHA-2, ГОСТ Р 34.11-2012 («Стрибог») .

Криптографические методы стали широко использоваться частными лицами в электронных коммерческих операциях, телекоммуникациях и многих других средах.

Во многих странах приняты национальные стандарты шифрования. В 2001 году в США принят стандарт симметричного шифрования AES на основе алгоритма Rijndael с длиной ключа 128, 192 и 256 бит. Алгоритм AES пришёл на смену прежнему алгоритму DES, который теперь рекомендовано использовать только в режиме Triple DES. В Российской Федерации действует стандарт ГОСТ 34.12-2015 с режимами шифрования блока сообщения длиной 64 («Магма») и 128 («Кузнечик») битов, и длиной ключа 256 бит. Также, для создания цифровой подписи используется алгоритм ГОСТ Р 34.10-2012.

Криптографические примитивы

В основе построения криптостойких систем лежит многократное использование относительно простых преобразований, так называемых криптографических примитивов. Клод Шеннон известный американский математик и электротехник предложил использовать подстановки (англ. substitution) и перестановки (англ. permutation). Схемы, которые реализуют эти преобразования, называются SP-сетями. Нередко используемыми криптографическими примитивами являются также преобразования типа циклический сдвиг или гаммирование. Ниже приведены основные криптографические примитивы и их использование.

Симметричное шифрование. Заключается в том, что обе стороны-участники обмена данными имеют абсолютно одинаковые ключи для шифрования и расшифровки данных. Данный способ осуществляет преобразование, позволяющее предотвратить просмотр информации третьей стороной. Пример: книжный шифр.

Асимметричное шифрование. Предполагает использовать в паре два разных ключа — открытый и секретный(закрытый). В асимметричном шифровании ключи работают в паре — если данные шифруются открытым ключом, то расшифровать их можно только соответствующим секретным ключом и наоборот — если данные шифруются секретным ключом, то расшифровать их можно только соответствующим открытым ключом. Использовать открытый ключ из одной пары и секретный с другой — невозможно. Каждая пара асимметричных ключей связана математическими зависимостями. Данный способ также нацелен на преобразование информации от просмотра третьей стороной.

Подписи используются для подтвержения личности с древних времён Цифровые подписи . Цифровые подписи используются для установления подлинности документа, его происхождения и авторства, исключает искажения информации в электронном документе.

Хеширование. Преобразование входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями или функциями свёртки, а их результаты называют хеш-кодом, контрольной суммой или дайджестом сообщения (англ. message digest). Результаты хеширования статистически уникальны. Последовательность, отличающаяся хотя бы одним байтом, не будет преобразована в то же самое значение.

Криптографические протоколы

Основная статья: Криптографический протокол

Криптографическим протоколом называется абстрактный или конкретный протокол, включающий набор криптографических алгоритмов. В основе протокола лежит набор правил, регламентирующих использование криптографических преобразований и алгоритмов в информационных процессах. Примеры криптографических протоколов: доказательство с нулевым разглашением, забывчивая передача, протокол конфиденциального вычисления.

5 интересных систем шифрования. Разгадайте секретные слова | Конкурсы и тесты

В этот день свой профессиональный праздник отмечает Криптографическая служба России.

«Криптография» с древнегреческого означает «тайнопись».

Как раньше прятали слова?

Своеобразный метод передачи тайного письма существовал во времена правления династии египетских фараонов:

выбирали раба. Брили его голову наголо и наносили на неё текст сообщения водостойкой растительной краской. Когда волосы отрастали, его отправляли к адресату.

Шифр — это какая-либо система преобразования текста с секретом (ключом) для обеспечения секретности передаваемой информации.

АиФ.ru сделал подборку интересных фактов из истории шифрования.

Все тайнописи имеют системы

1. Акростих — осмысленный текст (слово, словосочетание или предложение), сложенный из начальных букв каждой строки стихотворения.

Вот, например, стихотворение-загадка с разгадкой в первых буквах:

ДРУЖБА Юрий Нелединский-Мелецкий

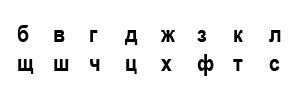

2. Литорея — род шифрованного письма, употреблявшегося в древнерусской рукописной литературе. Бывает простая и мудрая. Простую называют тарабарской грамотой, она заключается в следующем: поставив согласные буквы в два ряда в порядке:

употребляют в письме верхние буквы вместо нижних и наоборот, причём гласные остаются без перемены; так, например, токепот = котёнок и т. п.

Мудрая литорея предполагает более сложные правила подстановки.

3. «ROT1» — шифр для детишек?

Возможно, в детстве вы тоже его использовали. Ключ к шифру очень прост: каждая буква алфавита заменяется на последующую букву.

А заменяется на Б, Б заменяется на В и так далее. «ROT1» буквально означает «вращать на 1 букву вперёд по алфавиту». Фраза «Я люблю борщ» превратится в секретную фразу «А мявмя впсъ». Этот шифр предназначен для развлечения, его легко понять и расшифровать, даже если ключ используется в обратном направлении.

4. От перестановки слагаемых…

Во время Первой мировой войны конфиденциальные сообщения отправляли с помощью так называемых перестановочных шрифтов. В них буквы переставляются с использованием некоторых заданных правил или ключей.

Например, слова могут быть записаны в обратном направлении, так что фраза «мама мыла раму» превращается во фразу «амам алым умар». Другой перестановочный ключ заключается в перестановке каждой пары букв, так что предыдущее сообщение становится «ам ам ым ал ар ум».

Возможно, покажется, что сложные правила перестановки могут сделать эти шифры очень трудными. Однако многие зашифрованные сообщения могут быть расшифрованы с использованием анаграмм или современных компьютерных алгоритмов.

5. Сдвижной шифр Цезаря

Он состоит из 33 различных шифров, по одному на каждую букву алфавита (количество шифров меняется в зависимости от алфавита используемого языка). Человек должен был знать, какой шифр Юлия Цезаря использовать для того, чтобы расшифровать сообщение. Например, если используется шифр Ё, то А становится Ё, Б становится Ж, В становится З и так далее по алфавиту. Если используется шифр Ю, то А становится Ю, Б становится Я, В становится А и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надёжную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займёт относительно небольшое время.

Никто не смог. Попробуйте вы

Зашифрованные публичные послания дразнят нас своей интригой. Некоторые из них до сих пор остаются неразгаданными. Вот они:

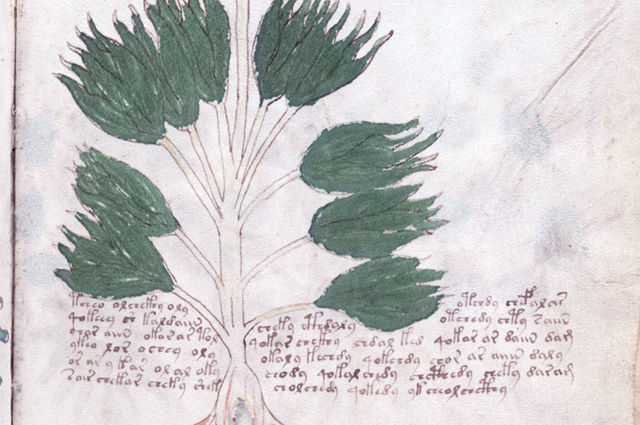

Манускрипт Войнича

Это 240-страничная книга, написанная на абсолютно неизвестном языке с цветными рисунками и странными диаграммами, изображениями невероятных событий и растений, которые не похожи ни на один известный вид.

Криптос. Скульптура, созданная художником Джимом Санборном, которая расположена перед штаб-квартирой Центрального разведывательного управления в Лэнгли, Вирджиния. Скульптура содержит в себе четыре шифровки, вскрыть код четвёртой не удаётся до сих пор. В 2010 году было раскрыто, что символы 64-69 NYPVTT в четвёртой части означают слово БЕРЛИН.

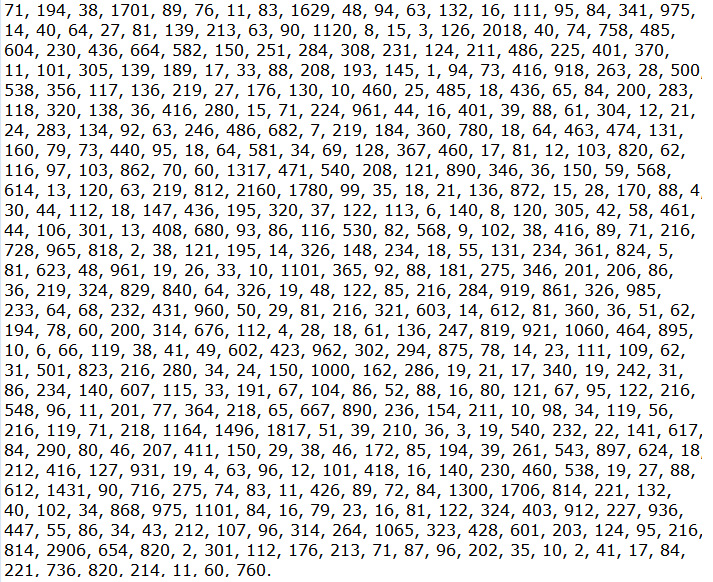

Шифр Бэйла — это комплект из трёх шифровок, которые, предположительно, раскрывают местонахождение одного из величайших захороненных сокровищ в американской истории: многих тысяч фунтов золота, серебра и драгоценных камней.

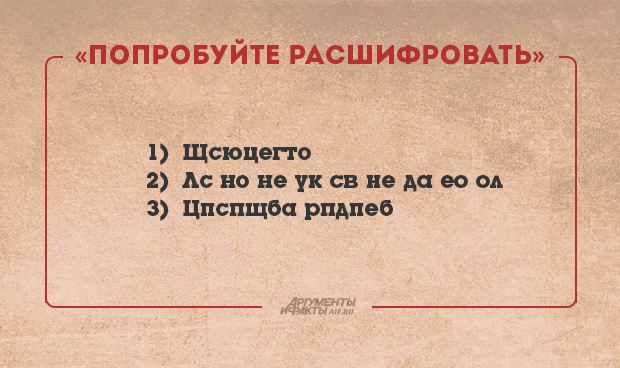

Теперь, когда вы прочитали статью, то наверняка сможете разгадать три простых шифра.

Ответ:

1) Блюдечко

2) Слоненку все надоело

3) Хорошая погода

Как включить экранную клавиатуру

Если вы отключите эти сочетания, то клавиатура станет функционировать, как и раньше на тех клавишах, на которых расположена определённая буква, будет воспроизводиться именно она. Если вы так и не смогли отыскать необходимую кнопочку, то можно произвести запуск обычной экранной клавиатуры Виндовс 7, 8.1, 10.

Итак, нам нужно произвести запуск стандартной экранной клавиатуры Виндовс (вы отыщете данную папку через «Пуск», папочка «Специальные возможности».) Может также называться «Специальные программы». Но, если её и там нет, то применяем строку поиска и нажимаем клавишу Num Lock. Более подробно про «Экранную клавиатуру» можно узнать из статьи с аналогичным названием.

Шифрование цифр и знаков препинания

Теперь, когда мы увидели, как можно кодировать и декодировать заглавные буквы английского алфавита с помощью шифра Цезаря, возникает важный вопрос – а как насчет других символов?

Как насчет цифр, как насчет специальных символов и знаков препинания?

Так, первоначальный алгоритм шифра Цезаря не должен был иметь дело ни с чем, кроме 26 букв алфавита, ни с прописными, ни со строчными.

Поэтому типичный шифр Цезаря не шифрует пунктуацию или цифры, а переводит все буквы в строчные или прописные и шифрует только эти символы.

Итак, мы попытаемся закодировать заглавные и строчные символы так, как мы это делали в предыдущем разделе, игнорируя пока пунктуацию, а затем мы также закодируем цифры в тексте.

Для чисел мы можем выполнить кодирование одним из двух способов:

- Сдвинуть значение цифр на столько же, на сколько сдвинуты буквы алфавита, то есть при сдвиге на 3 – цифра 5 становится 8, 2 – 5, 9 – 2 и так далее.

- Сделать цифры частью алфавита, т.е. за z или Z будут следовать 0,1,2. до 9, и на этот раз наш делитель для выполнения модуля будет 36, а не 26.

Мы реализуем наше решение, используя первую стратегию. Кроме того, на этот раз мы реализуем наше решение в виде функции, принимающей в качестве параметра значение смещения (которое служит ключом в Cesar Encryption).

Мы реализуем 2 функции: cipher_encrypt() и cipher_decrypt().

Пример работы

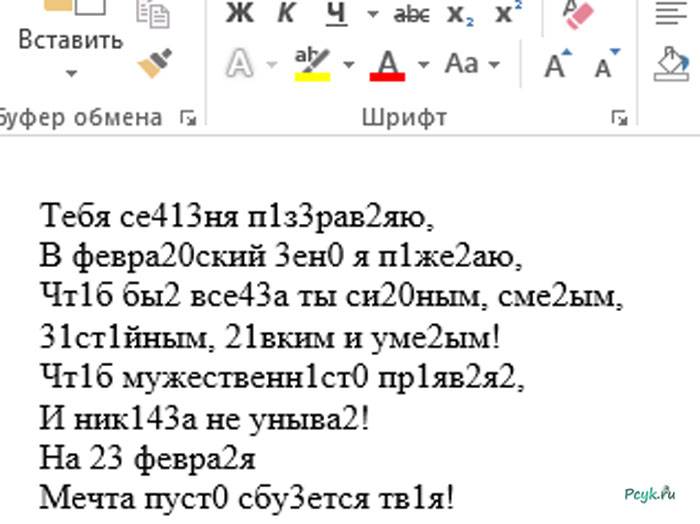

Если мы зашифруем так фразу «Привет, это журнал Код!», то можем получить что-то такое:

hi857ов9njg5jоlр6;p0ора

Штука в том, что одна и та же буква в шифровке не означает одинаковые буквы в исходном сообщении, потому что биты шифрования выбраны случайным образом. Поэтому при попытке расшифровки злоумышленник получит такие варианты:

Срочно подпишись на код

Верни деньги, а то вилы

мама, я сдал зачёт, ура

Ваш зам предатель и вор

Ваш зам ни при чём, вот

Также он может получить любые другие сочетания букв, цифр и пробелов в рамках тех 23 символов, которые у нас были в исходном сообщении. Может быть, это не текст вовсе, а набор цифр. Может быть, это текст на каком-то другом языке. Может быть, это не текст вовсе, а очень маленькая картинка. Все эти варианты можно получить из нашей зашифрованной строки, потому что злоумышленник не знает ключ.

Почему этот шифр невзламываемый

Для начала договоримся, что под взломом мы понимаем прочтение этого сообщения без ключа. Если бы у нас был ключ, мы бы прочитали это сообщение почти сразу, и это уже не взлом.

Теперь посмотрим, почему без ключа этот шифр невозможно взломать.

- Каждый бит нашего исходного сообщения шифруется соответствующим битом, который берётся из ключа шифрования.

- Ключ шифрования — это случайные биты, такой «цифровой шум». Он не имеет смысла и в нём нет никакой логики. Каждый следующий бит может быть каким угодно.

- Шифрование происходит на самом низком уровне — на уровне битов. Мы даже не знаем, что перед нами: буквы, цифры, числа, картинки или аудио. Просто какой-то набор битов, которые выглядят как цифровой шум.

Единственный способ расшифровать целое сообщение — это получить целый ключ. Если мы получим лишь часть ключа, мы не сможем угадать или восстановить недостающую часть. Сколько ключа у нас есть — столько битов сообщения мы и расшифруем. Нет ключа — нет расшифровки.

Режимы работы шифров

ГОСТ 34.13-2018 содержит описание следующих режимов работы блочных шифров.

Режим простой замены

При зашифровании сообщение делится на блоки равной заданной длины. В случае, когда размер сообщения не кратен размеру блока, последний блок дополняется до нужной длины. Каждый блок независимо от остальных шифруется функцией, выполняющей блочное шифрования с использованием ключа.

Расшифрование происходит аналогичным образом. Причем если при зашифровании было применено дополнение, то при расшифровании применяется обратная операция.

Режим гаммирования

В данном режиме работы при шифровании каждый блок открытого текста складывается с блоком гаммы путем операции побитового сложения по модулю 2, XOR. Под гаммой понимается зашифрованная с использованием ключа последовательность, которую вырабатывает определенный алгоритм, который принимает на вход вектор инициализации.

Схематично изобразим данный режим при зашифровании и расшифровании, они происходят аналогично друг другу.

Если общая длина гаммы не кратна длине блока, то последний блок гаммы усекается до размера блока. Блоки гаммы отличны друг от друга и имеют псевдослучайных характер.

Режимы гаммирования с обратной связью: по выходу, по шифротексту

Два режима помещены в один пункт, так как они похожи между собой. В данных режимах при зашифровании выходные данные процедуры шифрования, либо сам шифротекст в случае обратной связи по шифротексту, подаются на вход следующей процедуре шифрования и так далее.

Отличие режимов можно увидеть на схеме.

При расшифровании схема преобразуется следующим образом. Шифротекст встает на место открытого текста, процедура шифрования сменяется процедурой расшифрования, а выходом алгоритма является расшифрованный текст. В дальнейших схемах будем это учитывать.

Режим простой замены с зацеплением

Особенностью данного режима работы является то, что каждый блок открытого текста, за исключением первого, складывается с предыдущим результатом шифрования.

Режим выработки имитовставки

При работе в данном режиме создается зависящий от всего текста блок, который предназначен для проверки наличия в шифротексте искажений.

Каждый из стандартов действителен с 1 июня 2019 года в соответствии с приказом Федерального агентства по техническому регулированию и метрологии. Актуальные ГОСТы наследуют разработки, прописанные в предыдущих версиях.

Нумерологическая таблица: числовое значение букв

Давно известно, что слова обладают силой — созидательной или разрушительной, с которой мы не всегда можем совладать. Однако огромное влияние на мир оказывают буквы, а также их последовательности, обладающие уникальным нумерологическим значением. Их изучением занимается нумерология — точная наука, не лишенная мистицизма. Исследования всего мира показали, каким образом символы «резонируют» с окружающей средой, что позволило создать таблицы, где каждая буква алфавита представлена каким-то числом с собственным значением.

Применение этих знаний универсально: человек, знающий свой числовой код, получает доступ к бесценной информации о собственной судьбе, характере.История нумерологии насчитывает тысячелетия. Древнейшее из учений о смысле цифр, их влиянии на природу, человека — ведическая система нумерологического соответствия чисел и букв, основанная при слиянии древнегреческой и индийской наук. Особое значение в ней придается дате рождения и инициалам как носителям Чисел Души, Имени, Судьбы. Основная методика вычисления кода — свертывание, последовательное сложение чисел имени, фамилии, отчества для получения базовой цифры, несущей заложенное в ней значение. Данным способом получения цифрового кода пользовались еще в Древней Греции, где он именовался изопсефией. В XIII веке с его помощью предпринимались попытки интерпретации Священного Писания, а также других текстов методом числового декодирования — гематрии. Впоследствии труды каббалистов положили начало развитию науки криптографии.

Кириллица

Приступая к расшифровке, следует пользоваться таблицами соответствия букв и чисел, основанными на исследованиях А. Киселя, Каиро, C. Вронского в области нумерологии. Таблицы различны для символов русского и латинского алфавитов, однако алгоритмы подсчета аналогичны.Порядок действий при свертывании прост:1. Разложив фамилию, имя, отчество на буквы, слагающие их, установите соответствие с числами из таблиц, приведенными ниже.2. Сначала сложите найденные цифры, после — разряды десятков и единиц. В итоге вы получите ряд из трех натуральных чисел. Базовой цифрой имени будет являться их сумма.Ниже приведена таблица для расшифровки русских букв.

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| А | Б | В | Г | Д | Е | Ё | Ж | З |

| И | Й | К | Л | М | Н | О | П | Р |

| С | Т | У | Ф | Х | Ц | Ч | Ш | Щ |

| Ъ | Ы | Ь | Э | Ю | Я |

Латиница

Нумерологическое значение, подсчитанное в латинском варианте его написания, будет отличаться от русского, ведь человек тесно связан с алфавитом родного языка. То, какими символами он пользуется при письме, накладывает отпечаток на его жизненный путь, а сознание слагается под влиянием окружающей обстановки, неотъемлемой частью которой является язык.Таблица соответствия букв латиницы и чисел выглядит следующим образом:

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| A | B | C | D | E | F | G | H | I |

| J | K | L | M | N | O | P | Q | R |

| S | T | U | V | W | X | Y | Z |

Современные сервисы позволяют быстро получить значение имени онлайн; классический способ подсчета позволит узнать код с помощью несложных вычислений. При выборе имени для ребенка или смене фамилии не лишним будет обратиться за советом к нумерологии

Важно лишь не пропускать знаки судьбы и помнить, что вы — ее властелины

Функция chr()

Точно так же, как при преобразовании символа в его числовой Юникод с помощью метода ord(), мы делаем обратное, то есть находим символ, представленный числом, с помощью метода chr().

Метод chr() принимает число, представляющее Unicode символа, и возвращает фактический символ, соответствующий числовому коду.

Давайте сначала рассмотрим несколько примеров:

Обратите внимание, что немецкая буква Ü также представлена в Юникоде числом 360. Мы можем применить процедуру цепочки (ord, затем chr), чтобы восстановить исходный символ

Мы можем применить процедуру цепочки (ord, затем chr), чтобы восстановить исходный символ.

Генерация паролей и способы запоминания.

Для подбора правильного пароля вполне можно использовать генерацию паролей . Такой сервис весьма доступен. Можно без особых усилий подобрать комбинацию, которую нелегко будет распознать. Здесь, правда, есть один подводный камень: сложную комбинацию сложно и запомнить. Редкие сочетания сложно ложатся в память. Рассмотрим далее, как сделать так, чтобы не забыть или не потерять пароль.

В большинстве случаев при генерации пароля используется одна и та же комбинация. Иногда пароль модернизируется и выходит что-то вроде «parol1», «parol2» и т.д. Шаг хитрый, но зато можно быть уверенным, что пароль не забудется .

При использовании генератора паролей получается бессмысленный и нелогичный набор символов. Его нужно где-то хранить. Интересно, что у многих есть привычка записывать его на бумажке и клеить на монитор. Например, в офисе, где множество сотрудников, клиентов и случайных людей. С таким же успехом на рабочем столе можно создать файл с названием «мои пароли». Эффект будет тот же.

Итак, вот общие советы по хранению и запоминанию паролей:

1. Для каждого ресурса лучше создавать новый уникальный пароль.

2. Не нужно хранить комбинации паролей на рабочем столе компьютера — хакеры вполне могут проникнуть и в ПК.

3. Пароль не нужно держать у всех на виду.

4. Если пароль записан на листочке бумаги, нужно создавать его копию.

5. Не нужно вводить пароли в «странных» или подозрительных сайтах или программах. Администрации порталов никогда не требуют сообщать им пароль — он используется только для входа.

6. Если для хранения паролей используется специальная программа, нужно создавать ее копию.

- https://droidd.ru/all-10000-combinations-of-4-digits-is-it-hard-to-guess-the-pin.html

- https://crabo.ru/the-security-of-your-computer/samye-rasprostranennye-paroli-iz-4-cifr-proverka-slozhnosti.html

Минусы шифра Вернама

Если бы у этого шифра не было минусов, все бы пользовались только им, но сейчас этот шифр используется редко. Всё дело в том, что им очень неудобно пользоваться, чтобы выполнить все условия.

Чтобы этот шифр нельзя было взломать, нужно, чтобы секретный ключ был у обеих сторон и при этом его нельзя было перехватить. Но если так можно передать секретный ключ, то вместо него можно передать и само сообщение.

Даже если удастся заранее передать набор ключей каждой стороне для будущих шифровок, их нужно держать в полной физической безопасности, чтобы нельзя было их украсть, подсмотреть, потерять или перепутать.

Именно из-за таких требований к безопасности ключа этот шифр сейчас используется очень редко.

Что делать, если клавиатура печатает цифры, а не буквы?

Как я уже писал выше, главное — не паниковать.

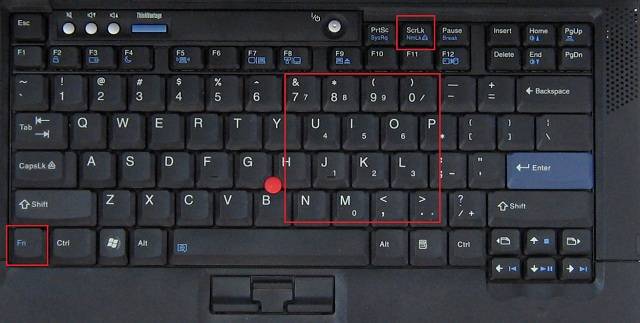

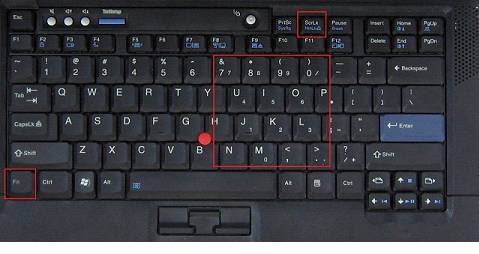

Следующим делом смотрим на свою клавиатуру и находим на ней цифры, как на этой картинке. Если они у вас имеются (а они должны присутствовать), значит, это именно ваш случай.

Нам нужно отключить режим включения цифр. Для этого найдите на своей клавиатуре клавишу Num Lock (может называться NumLK и далее в таком духе), она находится в верхней части. Теперь найдите кнопку Fn — она присутствует на всех ноутбуках. Теперь нажмите на сочетание этих клавиш и попробуйте что-нибудь напечатать — буквы должны вернуться.

Говорят, что есть клавиатуры, где данный режим включается и отключается иным способом, но я, признаюсь, таких не встречал.

А что делать, если указанный способ не помогает? Возможно, что на компьютере имеются вредоносные файлы, которые и стали причиной возникновения проблемы. Вам необходимо просканировать систему на наличие этих файлов. О том, как очистить компьютер от вирусов, я уже писал.

Если читаете, эту статью значит на вашем нетбуке или ноутбуке вместо букв печатаются цифры. Почему это происходит.

За ответом далеко идти не нужно, просто нажми две клавиши вместе: fn + NumLock

Она находиться вверху справа, или иногда может понадобится fn + f11 (многое зависит от модели).

Какие нажимать зависит от модели вашей клавиатуры, впрочем, любой клавише можно прописать – любую функцию.

Все дело в клавиатуре. «Полные», имеют с правой стороны цифровые блоки. Они немного больше тех, что используют ноутбуки или нетбуки.

Для последних (нетбуков, ноутбуков) с целью увеличения функциональности этот блок устанавливают тоже, только его нужно включать отдельно, и размещен он в том месте, где находятся буквы (посмотрите на клавиши, там вместе с ними стоят цифры).

Именно поэтому у вас вместо букв печатаются цифры. Во время нажатия клавиш вы непреднамеренно этот блок включили, вот и случилась беда.

Когда у меня такое случилось в первый раз, я испытал шок. Ведь ноутбук был практически новый и вдруг вместо букв начал печатать цифры.

К стати если вам часто приходиться использовать клавиатуру, тогда эта программа для вас — удобно, практично, функционально.

Помимо того, что вместо букв печатаются цифры, часто получаются кракозябры, иероглифы, квадратики, знаки препинания и вообще непонятные символы.

Такие результаты возникают вследствие неправильных кодировок, об этом можно узнать из других статей блога.

Все начинающие пользователи компьютеров или ноутбуков, стараются выполнять задачи при помощи мышки. Они не подозревают, что большинство функций можно выполнять быстрее на самой клавиатуре.

Если, например вам понадобиться увеличить шрифт или изображение в браузере, то достаточно нажать клавишу Ctrl и прокрутить колесо мышку в любую сторону.

Все сразу измениться. Быстро и удобно, а такие действия приходится выполнять часто, по крайней мере, мне.

Потом откройте, например «паинт» и вверху нажмите вставить. Таким образом, сразу получите нужное вам изображение, которое можно сохранить где угодно.

Чем еще вас порадовать, кроме решения вопроса, когда вместо букв печатаются цифры? Чтобы много не описывать, советую проверить все самим. Для этого используйте четыре клавиши. В сочетании со всеми другими.

Сначала Ctrl, потом fn, далее Alt и наконец, символ виндовс, который находиться около них. Уверен — найдете много интересного для себя. В заключение желаю чтобы возникшая проблема с клавиатурой: «вместо букв печатаются цифры» оказалась последней.

Такой текст сложен для восприятия и не позволяет полноценно использовать компьютер.

Примечание: если не печатает клавиатура на ноутбуке ни одного символа, то вероятен слабый контакт шлейфа клавиатуры с материнской платы или более серьезная поломка. Рекомендуется обратиться в сервисный центр.

Обычно, не работают некоторые кнопки на клавиатуре ноутбука, а не стационарного ПК. Связано это со стремлением производителей портативной компьютерной техники максимально уменьшить устройство без потери удобства. На многих ноутбуках и нетбуках отсутствует клавиатура быстрого набора цифр и математических знаков (правый блок), но ее возможно условно перенести на основные клавиши путем включения соответствующей функции.

Невозможность печатать текст на компьютере порой связана с программным переназначением расположения клавиш или изменениями в стандартной настройке реестра.

Примечание: В подобных ситуациях эта инструкция не поможет исправить проблему и требуется программными средствами выяснять п1чему на к2авиатуре вмест1 букв цифры.

Нумерологический код вашего имени: как высчитать и расшифровать

Код имени скрыт в алфавите, ведь каждой букве соответствует своя цифра от 1 до 9. Эксперты расскажут вам о том, как высчитать код имени и как его расшифровать.

Управлять своей судьбой помогают нам не случайности, не числа, а сила разума и подсознания. Всё, что нас окружает, рождается сначала в голове, а только потом претворяется в жизнь. Каким бы ни был код вашего имени, он не является счастливым билетом для негативного человека без веры в себя.

Нумерологические расчеты по имени

Каждая буква имеет свой порядковый номер. «А»-1, «Б»-2, «В»-3, «Г»-4, «Д»-5, «Е»-6, «Ё»-7, «Ж»-8, «З»- 9, «И»-10, «Й»-11, «К»-12, «Л»-13, «М»-14, «Н»-15, «О»-16, «П»-17, «Р»-18, «С»-19, «Т»-20, «У»-21, «Ф»-22, «Х»-23, «Ц»-24, «Ч»-25, «Ш»-26, «Щ»-27, «Ъ»-28, «Ы»-29, «Ь»-30, «Э»-31, «Ю»-32, «Я»-33.

Для примера возьмем имя Кирилл. Сложим все числа, соответствующие буквам, вместе: 12+10+18+10+13+13=76. Складываем цифры в полученном числе еще раз и повторяем процедуру до тех пор, пока не получится число из отрезка от 1 до 9: 7+6=13, 1+3=4. Получается, что код такого имени равняется 4. Осталось только расшифровать его.

Расшифровка кода имени

Единица. Имена, которым соответствует Единица, обладают достаточно гармоничной и сильной энергией. Такие люди не подвержены резким перепадам настроения, но зато могут сами легко выводить окружающих на нужные им эмоции. Происходит это в большинстве случае неосознанно. Люди с данным кодом имени имеют много друзей, редко теряют мотивацию и самообладание в трудных ситуациях.

Двойка. Это очень эмоциональные люди, которые в трудных ситуациях проявляют открытую агрессию, негодование, грусть. Они плохо скрывают эмоции, поэтому по ним сразу можно прочитать настроение. Но зато это честные люди. Их энергетика несет в себе еще одно таинственное свойство: рядом с людьми числа 2 окружающие чувствуют себя особенными.

Тройка. Эксперты сайта dailyhoro.ru считают, что люди с таким кодом имени обладают мощнейшей энергетикой, которая дарит им удачу практически во всех сферах жизни. Единственное, что от них требуется для обретения счастья, — вера в себя и созидательное мышление. Оптимистичный настрой и добрые мысли делают этих людей по-настоящему успешными.

Четверка. Число 4 описывает энергетику человека как крайне уравновешенную, спокойную и созидательную. Это рассудительные люди с большим потенциалом в творчестве и в бизнесе. Они обладают крепким здоровьем, а также высоким уровнем защиты от токсичных личностей, энергетических вампиров, сглазов и порчи.

Пятерка. Все, кто обладают таким кодом имени, очень надежны. Эти люди лишены ревности, не таят долгих обид на близких, друзей и вторую половинку. Из главных талантов стоит выделить сильную интуицию и способность чувствовать, когда им говорят неправду. Это очень мудрые люди, у которых в любой жизненной ситуации есть большие шансы на успех.

Шестерка. Число 6 наделяет человека способностью заглядывать в будущее, давать важные прогнозы и предостережения. Вселенная всегда на их стороне, поэтому они часто добиваются успеха в новых делах с первого раза. В любви с ними царит взаимопонимание и умиротворение. Также у них невероятная тяга к новым знаниям, отличная память и отличный творческий потенциал.

Семерка. Такой код имени указывает на гибкость характера, умение находить компромиссы, стремление к стабильности. Эксперты в области биоэнергетики считают, что люди с данным кодом имени меньше других подвержены отрицательному влиянию звезд и планет, а также склонны к самоанализу, который, правда, нередко переходит позитивные границы, превращаясь в самокопания и самобичевание.

Восьмерка. Число 8 — самое материальное число из всех. Имя с таким кодом судьбы указывает на то, что человеку может везти в деньгах чаще, чем другим. У таких людей долго работают электроприборы, любая техника. Они редко теряют деньги без причины, а также могут демонстрировать невероятную физическую выносливость. Порой бывают достаточно импульсивными.

Девятка. Это одни из самых харизматичных людей на планете. С таким кодом имени человеку не грозит одиночество, если оно не стало его самостоятельным и осознанным выбором. Энергетика таких людей очень сильна и является причиной их притягательности, красноречия. Им очень нравится дарить окружающим свою любовь, они часто становятся меценатами или волонтерами.

Каким бы ни был код вашего имени, в трудной ситуации полезно пользоваться заговорами на удачу. Также эксперты рекомендуют научиться защищать себя от чужой энергии, чтобы вовремя отажать внешний негатив.

Алгоритм шифрования ADFGX

Это самый известный шифр Первой мировой войны, используемый немцами. Свое имя шифр получил потому, что алгоритм шифрования приводил все шифрограммы к чередованию этих букв. Выбор самих же букв был определен их удобством при передаче по телеграфным линиям. Каждая буква в шифре представляется двумя. Рассмотрим более интересную версию квадрата ADFGX, которая включает цифры и называется ADFGVX.

| A | D | F | G | V | X | |

| A | J | Q | A | 5 | H | D |

| D | 2 | E | R | V | 9 | Z |

| F | 8 | Y | I | N | K | V |

| G | U | P | B | F | 6 | O |

| V | 4 | G | X | S | 3 | T |

| X | W | L | Q | 7 | C |

Алгоритм составления квадрата ADFGX следующий:

- Берем случайные n букв для обозначения столбцов и строк.

- Строим матрицу N x N.

- Вписываем в матрицу алфавит, цифры, знаки, случайным образом разбросанные по ячейкам.

Составим аналогичный квадрат для русского языка. Например, создадим квадрат АБВГД:

| А | Б | В | Г | Д | |

| А | Е/Е | Н | Ь/Ъ | А | И/Й |

| Б | Ч | В/Ф | Г/К | З | Д |

| В | Ш/Щ | Б | Л | Х | Я |

| Г | Р | М | О | Ю | П |

| Д | Ж | Т | Ц | Ы | У |

Данная матрица выглядит странно, так как ряд ячеек содержит по две буквы. Это допустимо, смысл послания при этом не теряется. Его легко можно восстановить. Зашифруем фразу «Компактный шифр» при помощи данной таблицы:

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | |

| Фраза | К | О | М | П | А | К | Т | Н | Ы | Й | Ш | И | Ф | Р |

| Шифр | бв | гв | гб | гд | аг | бв | дб | аб | дг | ад | ва | ад | бб | га |

Таким образом, итоговое зашифрованное послание выглядит так: «бвгвгбгдагбвдбабдгвдваадббга». Разумеется, немцы проводили подобную строку еще через несколько шифров. И в итоге получалось очень устойчивое к взлому шифрованное послание.

Почему шифрование слабое?

Как бы ни был прост в понимании и применении шифр Цезаря, он облегчает любому взлом дешифровки без особых усилий.

Шифр Цезаря – это метод подстановочного шифрования, при котором мы заменяем каждый символ в тексте некоторым фиксированным символом.

Если кто-то обнаружит регулярность и закономерность появления определенных символов в шифротексте, он быстро определит, что для шифрования текста был использован шифр Цезаря.

Если убедиться, что для шифрования текста использовалась техника шифра Цезаря, то восстановить оригинальный текст без ключа будет проще простого.

Простой алгоритм Brute Force вычисляет оригинальный текст за ограниченное время.

Атака методом перебора

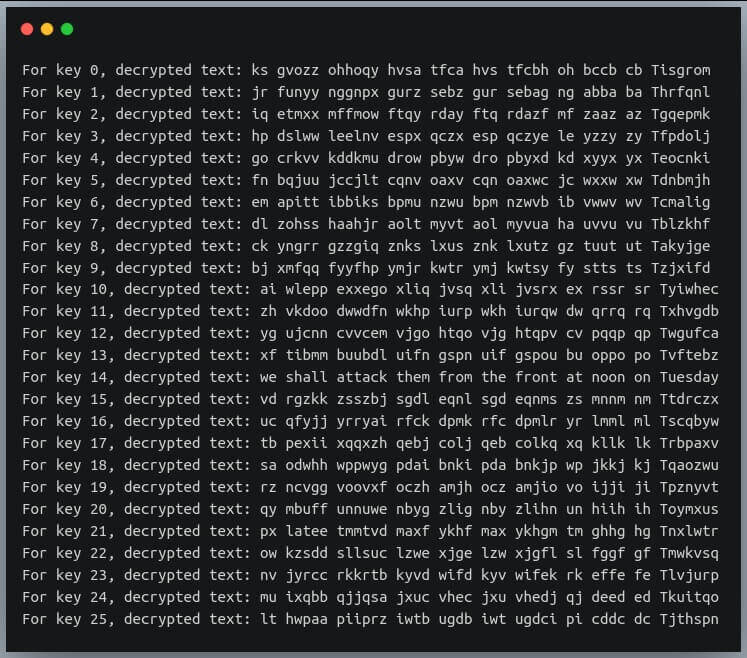

Взлом шифротекста с помощью шифра Цезаря – это просто перебор всех возможных ключей.

Это осуществимо, потому что может существовать только ограниченное количество ключей, способных генерировать уникальный шифротекст.

Например, если в шифротексте зашифрованы все строчные буквы, то все, что нам нужно сделать, это запустить шаг расшифровки со значениями ключа от 0 до 25.

Даже если бы пользователь предоставил ключ выше 25, он выдал бы шифротекст, равный одному из шифротекстов, сгенерированных с ключами от 0 до 25.

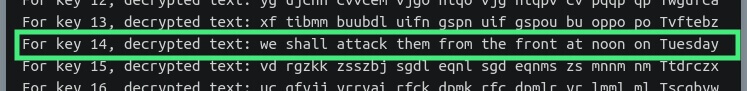

Давайте рассмотрим шифротекст, в котором зашифрованы все строчные символы, и посмотрим, сможем ли мы извлечь из него разумный шифротекст с помощью атаки “методом перебора”.

У нас есть текст:

Сначала определим функцию расшифровки, которая принимает шифротекст и ключ и расшифровывает все его строчные буквы.

Теперь у нас есть наш текст, но мы не знаем ключа, т.е. значения смещения. Давайте напишем атаку методом перебора, которая пробует все ключи от 0 до 25 и выводит каждую из расшифрованных строк:

В выводе перечислены все строки, которые могут быть получены в результате расшифровки.

Если вы внимательно посмотрите, строка с ключом 14 является правильным английским высказыванием и поэтому является правильным выбором.

Теперь вы знаете, как взломать шифр с помощью шифра Цезаря.

Мы могли бы использовать другие более сильные варианты шифра Цезаря, например, с использованием нескольких сдвигов (шифр Виженера), но даже в этих случаях определенные злоумышленники могут легко расшифровать правильную расшифровку.

Поэтому алгоритм шифрования Цезаря относительно слабее современных алгоритмов шифрования.